Auch wenn Sie es schon aus der Zeitung und der Tagesschau wissen: Wir waren vor WannaCry, der schnellsten Ransomware der Geschichte. Keine andere Erpressersoftware hat sich so rasant ausgebreitet wie dieses Schadprogramm, das eine kürzlich von Hackern veröffentlichte, aus NSA-Beständen stammende Sicherheitslücke ausnutzt. Die erste Attacke wurde dank eines glücklichen Zufalls zwar gestoppt, aber die Programmierer haben mit einer neuen Version bereits nachgelegt.

Aus diesem Grund haben wir für Sie eine Top-10-FAQ zusammengestellt, damit Sie schnellstmöglich Abwehrmaßnahmen ergreifen können. , um sie auszudrucken oder im Unternehmen zu verteilen. Bei weiterführenden Fragen steht unser Team Ihnen jederzeit gern zur Verfügung.

WannaCry FAQ:

F: Was ist WannaCry?

A: WannaCry ist eine Erpresser-Schadsoftware („Ransomware“), die alle Dateien eines Rechners verschlüsselt und für die Freigabe ein Lösegeld fordert. Dabei nutzt WannaCry eine spezielle Sicherheitslücke in Systemen aus, die von der NSA zu Spionagezwecken verwendet wurde. Eine Hackergruppe namens „The Shadow Brokers“ hat Informationen über diese und andere „Tag-Null-Bedrohungen“ gestohlen und am 14. April veröffentlicht.

F: Wie gelangt WannaCry in mein Unternehmen?

A: Neben dem „klassischen“ Verbreitungsweg über E-Mail-Anhänge ist WannaCry in der Lage, innerhalb eines Netzwerkes selbstständig von Rechner zu Rechner zu springen. Daher ist sie noch gefährlicher als die Locky-Ransomware, die vor einem Jahr weltweit Rechner befiel. Ein infiziertes Notebook eines von einem Außentermin zurückgekehrten Vertriebsmitarbeiters reicht aus, um großflächige Systemausfälle zu verursachen.

F: Warum ist WannaCry so brisant?

A: Weil es – leider – in vielen Unternehmen die Regel ist, dass Systeme zeitverzögert oder gar nicht gepatcht, also mit Sicherheitsupdates versehen werden, wie Arne Schönbohm ausführt, Chef des Bundesamtes für Sicherheit in der Informationstechnik (BSI). Darüber hinhaus sind viele PCs und Server noch mit den veralteten Betriebssystem Windows XP und Windows Server 2003 in Betrieb, für die Microsoft generell keine Updates mehr liefert. Daher konnte sich WannaCry rasant verbreiten.

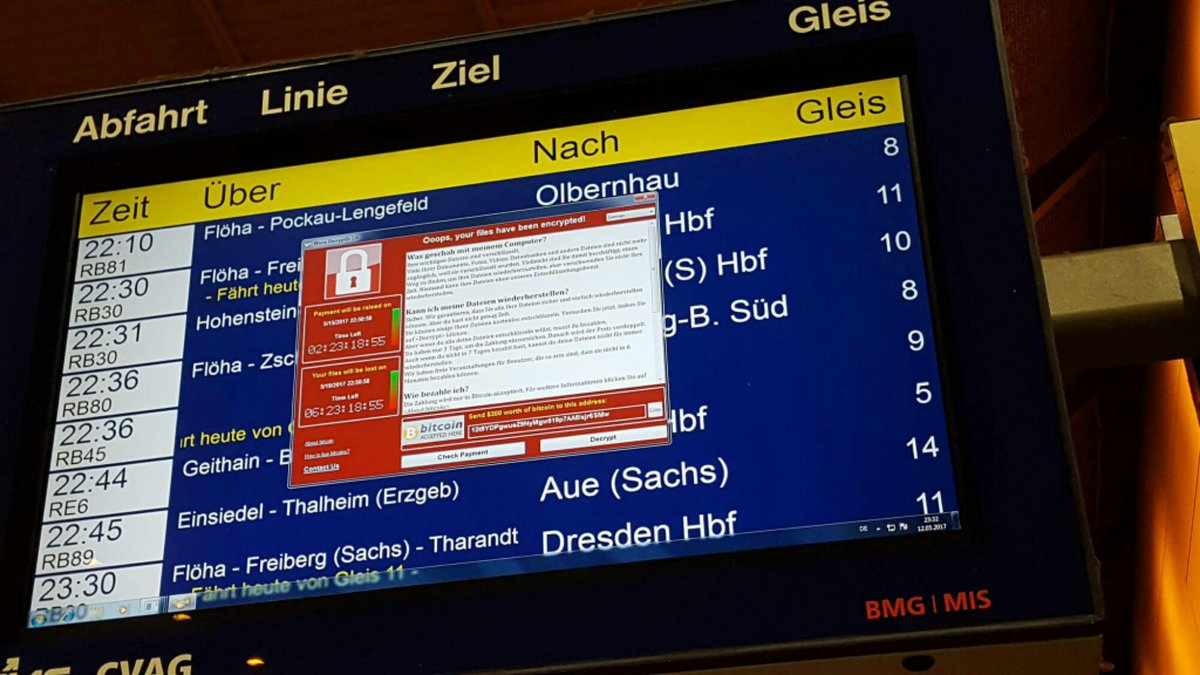

Aktuell (Sonntag, 13:30 Uhr) sind mehr als 200.000 Systeme in 100 Ländern infiziert. Auch wenn erst wenige hundert Betroffene die umgerechnet je 300€ Lösegeld bezahlt haben sollen, so ist der wirtschaftliche Schaden doch immens: Über 40 englische Krankenhäuser haben seit vergangenen Freitag viele Patienten nach Hause schicken müssen. Bei der Deutschen Bahn waren die Informationstafeln an den Bahnsteigen ausgefallen, das russiche Innenministerium war wegen 1.000 infizierter PCs gänzlich arbeitsunfähig, und Renault stoppte die Produktion in allen französischen Werken. Der volkswirtschaftliche Schaden für Produktionsausfälle, den Ausfall an Arbeitszeit von betroffenen Mitarbeitern und den Aufwand zur Bereinigung infizierter Systeme dürfte im dreistelligen Millionenbereich liegen.

F: Warum sollte ich WannaCry große Aufmerksamkeit schenken?

A: Wegen der eben beschriebenen, hohen Schadenwirkung. Außerdem: Bei den Urhebern von WannaCry handelt es sich mutmaßlich um eine Hackergruppe, die sich aus erfahrenen Cyberkriminellen zusammensetzt. Man hat viel Aufwand in die Entwicklung der Schadsoftware gesteckt, aber bislang kaum Geld eingenommen.

Dass WannaCry nach entsprechenden Modifizierungen ein weiteres Mal auftaucht, war nur eine Frage der Zeit. Nur, dass sich die Ransomware dieses Mal nicht mehr abschalten lässt. Man wird die nächsten Tage und Wochen mit massiven Ausbruchswellen rechnen müssen, die auf derselben Sicherheitslücke aufsetzen. Auch ist nicht auszuschließen, dass der „Funktionsumfang“ und damit das Schadenspotenzial erweitert werden wird. So ist es zum Beispiel denkbar, dass eine neue Variante nicht nur lokal gespeicherte Dateien, sonder über Netzwerkfreigaben auch Netzlaufwerke verschlüsseln kann.

F: Ich setze MAC OS X oder Linux als Betriebssystem ein. Sind meine Systeme von WannaCry bedroht?

A: Nein, WannaCry nutzt eine Lücke in Windows-Betriebssystemen aus. Für schadenfrohes Zurücklehnen besteht allerdings kein Grund: Die ersten Ransomwares für OS X sind längst im Umlauf, und bei den gängigen Linux-Distributionen ist im Februar eine schwerwiegende Lücke geschlossen worden, die seit 2006 (!) bestanden hat.

F: Was kann ich als Anwender/Entscheider gegen WannaCry tun?

A: Neben einer zuverlässigen Endgeräte – Antivirenläsung und eienr leistungsfähigen Firewall, idealerweise mit Tag-Null-Schutz, ist das Patchen aller Systeme oberste Administratoren- und Anwenderpflicht. Seit März gibt es Updates für alle gängigen, nicht abgekündigten Windows-Versionen. Wenn alle Ihre Systeme auf dem aktuellsten Stand sind, kann WannaCry nichts ausrichten. Angesichts des großen Gefahrenpotenzials hat Microsoft nun sogar einen Patch für Windows XP, Windows Server 2003 und Windows 8 herausgebracht.

Achtung: Speziell bei Windows XP funktioniert die automatische Update-Funktion mehr als unzuverlässig. Wenn Sie solche Systeme noch im Einsatz haben, unserer Erfahrung nach vor allem wegen abgekündigter Spezialsoftware oder zur Maschinensteuerung, so starten Sie die Windows-Update-Funktion schnellstmöglich manuell. Führen Sie darüber hinaus einen Antiviren-Vollscan auf Ihren Mobilgeräten durch, bevor Sie sie mit dem Firmennetzwerk verbinden. Aufwendig und lästig, aber in den nächsten Tagen schlichtweg ein Muss. Lassen Sie erhöhte Vorsicht bei der Bearbeitung Ihrer E-Mails walten. Öffnen Sie keine Anhänge und klicken Sie auf keine Links, wenn der Absender der Mail Ihnen unbekannt ist. Und: Bewahren Sie immer eine Offline-Kopie aller Daten außer Haus auf. Wenn es dumm läuft, ist nämlich nicht nur Ihr Dateiserver, sondern auch Ihre lokale Datensicherung verschlüsselt…

F: Was kann ich als Administrator/IT-Verantwortlicher gegen WannaCry tun?

A:Stoppen Sie mit Allem, was Sie gerade tun und installieren Sie auf allen Systemen im Netzwerk einschließlich aller Server bis hin zu Windows 8.1 und Windows Server 2012 R2 den Microsoft-Patch MS17-010. Stellen Sie anschließend sicher, dass die KillSwitch-Domain nicht durch Ihre Firewall geblockt wird. Fügen Sie am besten zur Whitelist Ihrer Endpoint-Security-Lösung und Firewall hinzu – auch wenn dies nur gegen die erste Version von WannaCry hilft. Deaktivieren Sie nach Mögklichkeit das Protokoll SMBv1 auf allen Servern und PCs gemäß Microsoft-Richtlinie von 2016. Vergewissern Sie sich, dass Ihr Datensicherungziel keine Domänenzugriffe zulässt, sondern lediglich lokale Zugriffsrechte an ein spezielles Backup-Benutzerkonto gestattet, das nur dem Backup-Server bekannt ist. Weitere generelle Anti-Ransomware Tipps wie z.B. Netzwerk-Segmentierung, der Einsatz von Threat-Intelligence-Lösungen und vieles mehr geben wir Ihnen gerne auf Nachfrage.

F: Warum müssen ausnahmslos alle Systeme im Netzwerk gepatcht sein?

A: Weil WannaCry sich sonst ungehindert ausbreiten und sein fatales Werk ausführen kann. Folgendes Szenario: Ein Mitarbeiter bringt sein privates Notebook von zuhause mit und verbindet sich mit dem internen WLAN. Das infizierte Gerät sucht nach allen Systemen im Netzwerk und findet sofort den Dateiserver, zwar mit Windows Server 2012 Betriebssystem, aber seit März ununterbrochen in Betrieb, so dass ihm das März-Sicherheitsupdate fehlt. Durch diese schleust sich WannaCry auf den Dateiserver ein. Kaum infiziert, verschlüsselt WannaCry alle Dateien auf dem Dateiserver. Ein einziges ungeschütztes System im Netzwerk reicht also aus, um sich in eine äußerst missliche Lage zu manövrieren.

F: Sind „nur“ meine lokalen Systeme und Dateiserver von WannaCry betroffen?

A: Nein. WannaCry stoppt auf befallenen Systemen auch alle auffindbaren Datenbanken, darunter auch den Exchange Server – oder Ihr Warenwirtschaftssystem.

F: Eines meienr Systeme ist betroffen und es sind Daten verschlüsselt worden. Was soll ich tun?

A: Rufen Sie uns an. Wir finden sicher einen Weg, um Ihre Daten wiederherzustellen. Weder bei Locky, noch zu irgendeinem Zeitpunkt danach hat einer unserer Geschäftskunden einen Datenverlust durch Ransomware erlitten.